COSÌ MI ARRUOLO TRA GLI 007 DEL FUTURO: “MI HANNO PRESO CON UNA MAIL”

nel 2007, la Scuola di Formazione ingaggia e crea gli agenti chiamati ad

affrontare le nuove sfide imposte dalla rivoluzione informatica. Solo alcune

decine di uomini e donne sono selezionati e inquadrati nei settori più moderni

e sofisticati. Ma la trasformazione della nostra Intelligence è solo all’inizio.

Mentre i Servizi britannici e statunitensi sono già pienamente operativi in

quella che è considerata l’emergenza del nuovo secolo: la guerra sul web

(di

Carmine Saviano) – L’attacco può arrivare dal

cyberspazio. In ogni momento. Un virus lanciato da chissà dove. Reti

informative fuori uso. Ministeri e luoghi istituzionali tagliati fuori dalle

comunicazioni. Sedi delle forze armate in black out. La minaccia può giungere

persino dal lato oscuro dei mercati: speculazioni finanziarie capaci di

incrinare la sicurezza nazionale. Come ci si difende? Andando a scuola. Per

l’esattezza: alla Scuola

di Formazione del Sistema di informazione per la sicurezza della

Repubblica creata nel 2007 per adeguare il vecchio mestiere della spia al nuovo

mondo globalizzato e digitale, cercando magari di dare anche una lucidata ad

un’immagine che nel corso degli anni ha subito più di un duro colpo. Una

scuola, quella dei nostri agenti segreti, all’apparenza uguale a tutte le

altre, con aule, corridoi e palestre dove gli 007 italiani mettono a punto e

rifiniscono la loro cassetta degli attrezzi, materiali e immateriali, ma dove

si entra solo dopo essere stati reclutati dai Servizi.

i responsabili della scuola nel centro di Roma. A pochi passi dai palazzi del

Potere. Via i telefonini, via i registratori. Computer, neanche a parlarne. E

in una sala schermata, a prova di intrusioni tecnologiche esterne, Bruno Valensise,

il direttore della Scuola, ci racconta il modo in cui si viene scelti.

“Molte delle domande arrivano al nostro sito”. Circa 8 mila

candidature ogni anno da cui pescare poche decine di fortunati. Curriculum

“abbastanza elevati”. Una distinzione di massima: “Quelli della

sfera cyber sono quasi tutti uomini. E molte donne sono le nostre esperte di

economia e finanza e di lingue straniere”. Il cinese e l’arabo su tutte le

altre.

Università. Poi c’è l’ambito universitario. Perché i responsabili

della scuola girano le università. Workshop pubblici, aperti, per comunicare

soprattutto “che la cultura della sicurezza è una questione pubblica,

condivisa, partecipata”. Tra i collaboratori esterni della scuola ci sono

molti docenti universitari che possono segnalare quegli studenti “con un

profilo adatto”. Adatto: perché non basta essere bravi. Nessun precedente

penale, una certa stabilità psicologica, e dopo un passato – dal golpe Borghese

al caso Abu Omar –

carico di ombre, “il senso dello Stato come pre-condizione”. La sfera

dell’apparire? Da dimenticare. Come dire: gradita l’invisibilità sui social

network.

L’approccio classico. Il reclutamento avviene, naturalmente, anche

in modo classico. Contatti personali con la persona che interessa. Oppure il

bacino professionale delle forze dell’ordine: con ogni probabilità, coloro che

saranno destinati alle operazioni sul campo, quelle più difficili, quelle più

rischiose. Poi il primo esame. Dopo l’incontro con il “candidato” –

di telefono o di persona, “e in genere la prima reazione è di diffidenza”

– una commissione composta da membri delle due strutture dei servizi, l’Aise e

l’Aisi, procede all’esame. “In questa fase – sottolinea Valenise – teniamo

soprattutto a far capire che si sta aderendo a un patto di fedeltà speciale nei

confronti dello Stato. E che in base a questo patto la vita quotidiana, lo

stile di vita, cambieranno in maniera radicale”.

parte la formazione vera e propria. Cittadini, esperti, militari vengono

trasformati in “uomini d’intelligence”. Avviene tutto a Boccea, il

quartiere di Roma dove sorge la storica sede delle nostre ‘barbe finte’. Cosa

studiano gli 007? In pratica tutto quello che consente di rilevare minacce per

la sicurezza nazionale. E in un tempo in cui le minacce sono asimmetriche, lo è

anche la preparazione. Diritto: perché si ha a che fare con il segreto di Stato

e bisogna conoscerne tutte le sfaccettature. Poi tutto ciò che serve a rendere

operativo un agente. Scassinare una porta? Certo. Ma anche rilevare il grado di

sicurezza delle strutture, la capacità di difendersi con arti marziali,

imparare a leggere quei segni che fanno capire se una stanza è stata violata.

LE MINACCE ALL’ITALIA NELLA RELAZIONE 2014

qualcosa di simile al dottor Q dei film di James Bond? “Sì, esiste. Non è

che diamo un kit agli agenti però”. Nessun cartellino di riconoscimento,

insomma. E la formazione è continua, non riguarda solo i neoassunti, ma anche

coloro che già sono all’interno dei servizi. Inoltre, “la scuola è anche

un laboratorio d’analisi: vedere le minacce, comprendere le sfide, è essenziale

per ogni agente”. L’impegno? Alto. Il corso base dura dai due ai tre mesi.

Lezioni dal lunedì al venerdì, dalle 9 alle 17.

speciali. Non mancano i corsi speciali, anche all’estero.

Vengono programmati in base all’evoluzione del contesto internazionale. Dalla

sicurezza informatica allo storytelling sul terrorismo. Moduli – le attività di

addestramento previste nel 2015 sono oltre 400 per 6mila presenze stimate – nei

quali vengono affrontate le nuove criticità, dall’Is in giù. Contesti nei quali

il Comparto Intelligence offre un supporto anche all’attività investigativa

della Polizia Postale. Infine, altro compito della Scuola è quello della

promozione della “cultura della sicurezza”. Società, imprese, cittadini.

Un rapporto in costante crescita. Dalle collaborazioni con università e centri

studi fino alle associazioni di categoria.

MAIL”

Saviano) – La telefonata arriva durante la mattinata di

giovedì 11 giugno. L’agente dei servizi che racconta a Repubblica fasi

e motivazione del suo ingresso nell’intelligence dice di chiamarsi Cornelia. Ha

30 anni. Ed è stata reclutata negli ultimi mesi del 2014.

Che lavoro svolgeva prima?

inserita in ambito universitario. Dopo la laurea in discipline economiche ho

frequentato dei master e partecipato a progetti internazionali di ricerca. Ho

anche lavorato per una multinazionale”.

a far parte del Comparto Intelligence è stata una scelta intenzionale o è stata

contattata?

ho partecipato a uno dei roadshow della Scuola di Formazione

del Sistema di Informazione per la sicurezza della Repubblica. Come tanti ho

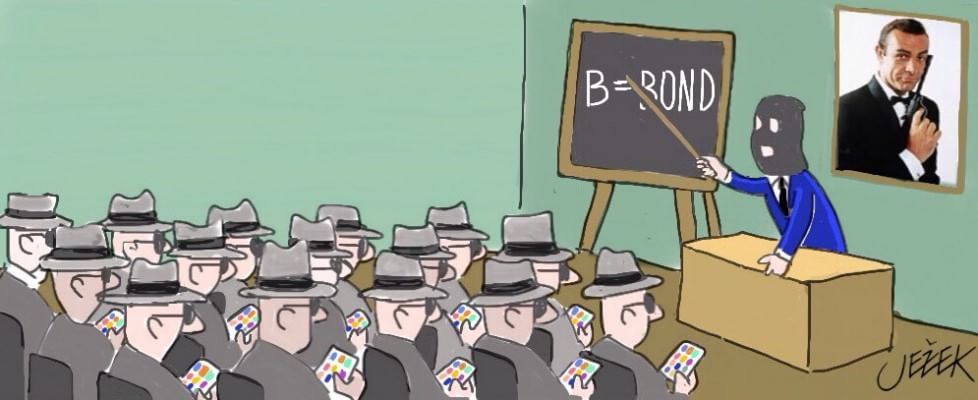

sempre avvertito il fascino della figura dell’agente segreto, non solo per

merito di suggestioni come quelle di James Bond. Dopo una delle tappe diIntelligence

live, promosso dal Dipartimento delle informazioni per la sicurezza (Dis)

negli atenei, ho presentato la mia candidatura al sitowww.sicurezzanazionale.gov.it.

stato analizzato il mio curriculum e mi hanno richiamata con una telefonata

dalla presidenza del Consiglio. Da lì è iniziato il reclutamento”.

racconta con che emozioni ha attraversato questa fase?

“E’ stato un percorso. Il fascino per la dimensione avventurosa è stato

inserito in un contesto più alto. Perché man mano che si fa un cammino come

questo, si prende coscienza di un contesto fondamentale: la sicurezza

partecipata. Si lavora per un interesse collettivo: dedico i miei studi, il mio

tempo, le mie ricerche alla tutela di tutti i cittadini”.

è durata la fase del reclutamento?

la prima chiamata ci sono stati diversi passaggi, durati alcuni mesi. Dalle

prove per valutare la mia preparazione ai test psicoattitudinali. Perché si può

essere bravi nella propria disciplina ma questo non basta: è necessario essere

in grado di operare in contesti molto diversi da quello dell’ambito accademico

e soprattutto è richiesto equilibrio, capacità di analisi e di lavoro in

squadra. L’intelligence ha scommesso sui giovani, ed ha avuto ragione. Ci sono

tantissime persone che si mettono in gioco, pronte a sfidarsi

continuamente”.

La sua famiglia è a conoscenza del lavoro che svolge?

un fidanzato che lavora in Borsa e sa bene quanto valga la privacy. Lui sa che

lavoro presso la Presidenza del Consiglio. Se decideremo di sposarci forse

potrò dirgli che lavoro per la sicurezza del Paese. Senza mai scendere nel

dettaglio, naturalmente. Il resto della mia famiglia conosce il mio obiettivo

di servire lo Stato. Anche loro sanno che lavoro presso un Centro Studi della

Presidenza del Consiglio”.

occupa di economia. La speculazione finanziaria è un rischio per la sicurezza

dello Stato?

l’attuale globalizzazione economica le minacce per l’interesse nazionale sono

cambiate rispetto a quelle della Guerra Fredda. I nostri competitor, spesso,

sono quelli più vicini a noi. Questo perché il mercato ha al suo interno delle

forme predatorie molto spiccate. Il mio lavoro si inserisce in questo contesto:

si tratta di leggere i processi a spettro e di offrire elementi al decisore

politico. Non basta più unire i puntini e tracciare le figure, occorre pianificare

e anticipare. Immaginate cosa potrebbe accadere se una realtà – uno Stato

straniero o un’azienda concorrente – riuscisse a sottrarre all’Italia un

brevetto importante? O se la scoperta di un nostro laboratorio di ricerca

venisse presa e portata fuori confine? Ci sarebbe il rischio di un danno

economico enorme. Proteggere un brand significa tutelare una parte del Sistema

Paese e in molti casi si traduce in effetti pratici, evitando che un’impresa

tiri giù la serranda e si ingrossino le fila dei disoccupati”.

Ci può descrivere in concreto di cosa si occupa nel suo lavoro?

“Non posso descrivere i nostri obiettivi né le modalità di analisi. Ma vi

assicuro che quello che facciamo serve davvero alla sicurezza di tutti.

Lavoriamo in silenzio e i nostri successi operativi, giustamente, non saranno

raccontati. Quello che l’intelligence protegge non sono più solamente i

confini, le istituzioni e l’incolumità della popolazione, ma anche la capacità

del Paese di creare ricchezza e di competere sulla scena globale. La minaccia

cibernetica, ad esempio, è una delle più insidiose e ‘dinamiche’. Quando si

parla di cyber threat spesso si pensa solo alla violazione dei

sistemi informatici, in realtà questa è oggi una delle modalità preferite per

sottrarre know how“.

nella vita quotidiana sono molte?

nessuno viene chiesto di rinunciare ai propri sogni. Non amo l’eccessiva

esposizione personale e non mi pesa non fare i selfie o postare foto sui social

network. Lavorare per l’intelligence, in questo senso, si sposa anche con il

mio carattere”.

La storia dei Servizi italiani è fatta anche di ombre. Come si rapporta a

questo passato?

l’apertura della legge 124 del 2007 e la promozione della cultura della

sicurezza, l’intelligence si è fatta conoscere. Oggi c’è una nuova narrazione

della missione e di questo lavoro, strumento non convenzionale ma necessario

per difendere i confini della democrazia e della libertà di ciascuno. Lo dico

vivendo in prima persona questa realtà. Mi riesce difficile credere che in questo

ambito sia potuto nascere qualcosa di ‘cattivo’. Lavoro con persone che non

hanno nessun problema a sacrificare la propria vita privata, che si alzano alle

cinque del mattino e che spesso e volentieri saltano i pasti o fanno tante

altre rinunce, restando sul campo sempre con serenità, perché questa è la

nostra vita e non potremmo farne una diversa. E non per eroismo

personale”.

Come sarà il suo futuro? Potrebbe anche cambiare lavoro?

“Non amo le incompiute. Sono qui e voglio portare a termine i lavori che

mi vengono affidati. C’è anche naturalmente la voglia di creare una famiglia,

un mio spazio privato. Mi vedo anche mamma, insomma. E magari potrei chiamare i

miei due figli James ed Eva…”.

Carmine Saviano) – Pomeriggio, sempre 11 giugno.

Altra telefonata. Il secondo agente che si racconta ha 31 anni, Marco. Per i

servizi si occupa di sicurezza informatica.

attività svolgeva prima di essere reclutato?

impegnato con un dottorato di ricerca in Informatica e collaboravo alla

sicurezza informatica di piccole aziende. Sono stato reclutato con il Progetto

Università: dopo la laurea, ho dato il consenso perché il mio ateneo proponesse

il mio curriculum alle istituzioni o alle imprese che cercavano nuovi

dipendenti. E l’università ha segnalato il mio contatto al Sistema di

informazione per la sicurezza della Repubblica”.

avvenuto il contatto?

hanno telefonato, da un numero anonimo. La prima reazione è stata di

incredulità, ma sentivo che quella voce dall’altra parte del cavo aveva

studiato bene il mio percorso formativo. Mi hanno indicato un numero di

telefono, ho richiamato ed è iniziato il percorso”.

mai pensato di poter diventare un agente segreto?

Non mi sento un “Rambo” nè James Bond. Ho puntato tutto sugli studi e

qualcuno se ne è accorto e mi ha offerto una possibilità di crescere in un

grande network di sicurezza”.

racconta la fase del reclutamento?

stata prima una preselezione. Tre giorni a Roma. Sono stato messo di fronte a

tecnici che hanno vagliato la mia preparazione teorica. Come ci si comporta se

c’è un malware in un sistema informatico, o come fare un penetration test. Poi

la parte psicoattitudinale. Nel frattempo hanno raccolto informazioni per

sapere se c’erano delle ‘controindicazioni’: precedenti penali, percorsi di

vita e altri accertamenti necessari”.

“Poi passano due o tre mesi. Mi richiamano. E stavolta oltre al lato

tecnico, sono stato impegnato anche in prove fisiche. Fino a questo punto si

trattava di incontri che potremmo definire informali. Dopo altri quattro

mesi, una Commissione Ufficiale ha valutato in modo positivo il mio

profilo”.

Come ci si protegge dalle minacce che arrivano dal cyberspazio?

“Recentemente è stata approvata una direttiva sulla cyber-security. Noi ci

muoviamo all’interno di quel contesto e perimetro. Sono stati attivati vari

nuclei: c’è chi rileva le minacce e chi interviene. L’obiettivo è comune e perciò

il lavoro è condotto con precisi passaggi e competenze, ma in modo coordinato

fino a centrare l’obiettivo”.

modo il vostro lavoro è diverso da quello della Polizia Postale?

“La Polizia Postale è impegnata a contrastare reati. Noi facciamo prevenzione

sui settori strategici del Paese. Un raggio d’azione che certo riguarda il

pubblico, ma si estende anche al versante privato. Le nostre grandi aziende

rappresentano infatti degli interessi collettivi: si pensi ad esempio ai

trasporti o all’energia. Ci mettiamo in contatto con i tecnici di queste

aziende e verifichiamo se il loro sistema informatico è sicuro”.

margini di intervento sono diversi da quelli delle forze dell’ordine?

“Le leggi consentono all’Intelligence di operare all’interno di un preciso

perimetro giuridico e sempre con l’obiettivo di tutelare i cittadini.

L’ampliamento delle cosiddette ‘garanzie funzionalì voluto dal governo permette

agli operatori di muoversi in maniera fattiva in contesti criminali legati al

terrorismo, e massimizza le capacità di ottenere informazioni”.

sono le tipologie di minacce?

spettro è ampio. Sfide e attacchi possono venire da privati ma anche da Stati,

da organizzazioni criminali o terroristiche. Si assoldano hacker per

violare i nostri sistemi. E, cosa che può suonare strana, lo fanno in orario di

ufficio. Quanto agli ‘hacker singoli’, sono spinti ad agire per diversi

motivi: dal desiderio di colpire simboli dello Stato al tentativo di procurarsi

soldi in maniera illecita. I database delle banche sono pieni di accessi

a carte di credito”.

Il Sistema di Sicurezza della Repubblica può reclutare un hacker?

“Non è possibile escluderlo del tutto. Chi fa il mio mestiere un po’

hacker deve esserlo per forza”.

vostro è un lavoro che si svolge solo dietro a una scrivania?

“No. Possiamo anche partecipare ad alcune azioni”.

sposato?

Sua moglie conosce il suo lavoro?

è l’unica”.

resto della sua famiglia?

loro non ho dato dettagli”.

storia dei Servizi italiani contiene dei momenti bui per la democrazia…

“Era un’altra epoca. Oggi la frontiera è un’altra. La mia storia lo

dimostra. E così quella di tanti altri giovani, gente pulita. Il fatto che io

sia un civile, reclutato direttamente dalle aule universitarie, racconta quanto

i Servizi stiano cambiando. Cercando di essere quanto più possibile aperti e in

dialogo con i cittadini che proteggono. Ogni giorno”.

DA ANTENNA A TEMPEST, ECCO IL GLOSSARIO

parole sono sempre state tra noi. Film, libri, trasmissioni televisive: la vita

dell’agente segreto è da anni oggetto di interesse da parte della cultura

popolare. Basta aver “incontrato” almeno una volta James Bond o Jason

Bourne per sapere cosa sia un’identità di copertura, una cellula dormiente o

cosa significa “bruciare un agente”. Ma il linguaggio

dell’intelligence è molto più ampio. “Il linguaggio degli Organismi

Informativi”, il glossario messo a disposizione degli allievi della Scuola

di formazione del sistema di informazione per la sicurezza della Repubblica,

raccoglie 259 termini. Qui di seguito alcuni tra i più curiosi.

ATTIVITA’ ECONOMICHE SIMULATE

economiche finalizzate a coprire attività di ricerca informativa. L’uso di tale

strumento operativo viene autorizzato dal Direttore Generale del Dipartimento

delle informazioni per la sicurezza, previa comunicazione al Presidente del

Consiglio dei ministri o all’Autorità delegata.

ASIMMETRICA

originariamente sviluppato in ambito militare, indica l’uso – al fine di

colmare lo svantaggio nei confronti dell’avversario – di metodi di aggressione

diversi da quelli tradizionali, spesso in danno di obiettivi civili, intesi a

produrre anche un serio impatto psicologico. Tipicamente asimmetrica è la

minaccia terroristica.

DELLA TERZA PARTE

su cui si basano i rapporti di scambio informativo nell’ambito della

“collaborazione internazionale intelligence”. Prevede che le

notizie/informazioni acquisite da un servizio collegato non possano essere

diffuse dal destinatario ad un altro organismo informativo estero senza il

consenso dell’originatore. Tale regola opera tacitamente e in via di prassi e

vale a tutelare in primo luogo la confidenzialità dello scambio informativo,

evitando che le notizie sensibili giungano a destinatari indesiderati.

STEGANOGRAFIA

Processi e metodi per occultare un messaggio all’interno di un vettore. Usata

sin dall’antichità, ha conosciuto nuovi sviluppi con l’avvento della tecnologia

dell’informazione che consente di celare un messaggio all’interno di immagini o

di file audio e video.

Acronimo dell’espressione “Transient Electro Magnetic Pulse Emanation

Standard”, indica le tecnologie atte a eliminare o ridurre le emissioni

prodotte dalle apparecchiature elettroniche che elaborano e trasmettono

informazioni classificate o coperte da segreto di Stato per evitare che esse

vengano captate da soggetti ostili.

In gergo indica: a) un appartenente a un servizio di informazione che opera

stabilmente in un contesto informativo di interesse dove non esistono

articolazioni periferiche dell’agenzia intelligence di appartenenza. b) un

appartenente a un servizio di informazione cui sono affidati compiti di

collegamento con strutture o enti esterni.

LETTERATURA GRIGIA

o dati pubblicamente disponibili ma ad accesso limitato e dunque più difficili

da individuare. Include atti di convegni e conferenze, rapporti, documenti e

studi governativi ed accademici – anche non ufficiali – e ricerche aziendali e

di mercato.

Particolare tipologia di disinformazione, consistente nel far giungere a uno

stato ostile e ai suoi servizi notizie false per inficiarne funzioni

informative e processi conoscitivi e decisionali.

SERVIZI

Custodero) – La svolta, per i servizi segreti italiani, avviene

nel 2007 durante il governo Prodi, con l’entrata in vigore della legge 124 che

cambia i nomi ai servizi. Che avvia – almeno nelle intenzioni – un’operazione

trasparenza. E che fissa le regole d’ingaggio dell’intelligence 2.0.

rivoluzione degli 007 avviene sull’onda degli ultimi scandali giudiziari che,

sotto i governi Berlusconi, hanno investito la gestione del Sismi (l’ex

servizio segreto militare) di Nicolò Pollari. Dal caso Abu Omar alle intercettazioni

illegali Telecom, dal Nigergate allo spionaggio dei maggiori giornali italiani,

dalla gestione opaca dei sequestrati all’estero (ricordate la strana

liberazione delle due Simone, che sembravano uscite da un set cinematogrfico

anziché da un lungo periodo di detenzione?), alla morte dell’agente

Calipari durante la liberazione della giornalista del Manifesto,

Giuliana Sgrena.

anche il servizio segreto civile, l’ex Sisde, quello dello scandalo dei fondi

neri dei primi anni Novanta, non godeva certo di miglior reputazione. Giuseppe

Esposito, senatore Ncd e vicepresidente del Copasir, il 19 febbraio di

quest’anno, alla Camera dei Deputati offrì uno sconcertante spaccato dell’ex

servizio segreto civile. “Il Sisde – ebbe a dire detto Esposito – fino al

2007, aveva più raccomandati che agenti segreti. Ogni ministro dell’Interno,

allo scadere del mandato, lasciava al Sisde i suoi autisti. Per liberarci di

questa mole di raccomandati, siamo stati costretti a ricorrere ai

prepensionamenti”.

Buchi neri. Procure e tribunali di mezza Italia hanno indagini e

processi aperti sui buchi neri della storia d’Italia degli ultimi 40 anni nei

quali spunta sempre, puntualmente, lo zampinio dei servizi segreti. La procura

generale presso la Corte d’Appello di Roma sta ancora indagando sulla presenza

di due misteriosi personaggi in sella a una moto Honda in via Fani, il giorno

del sequestro Moro. Chi erano quei due: agenti italiani o stranieri?

Un unico fil rouge lega l’un con l’altro i misteri degli 007 italiani, dai

rapporti tra Stato e Nato del caso Gladio a quelli tra Stato e mafia di cui si

sta occupando la magistratura di Caltanissetta nel processo Trattativa

Stato-Mafia. Dalla sparizione dell’agenda rossa di Paolo Borsellino alle

strane, ultime esternazioni del boss dei boss di Cosa nostra, Totò Riina.

Insomma, la storia passata e recente dei servizi segreti italiana è scandita da

trame oscure, depistaggi, terrorismo, ruberie. E stranezze. Perché è certo una

stranezza la pressoché totale mancanza, dagli archivi del Servizio segreto

civile, di qualsiasi notizia sul presunto boss di Mafia Capitale, Massimo

Carminati. Possibile che sull’ex esponente del gruppo eversivo d’ispirazione

neofascista Nuclei Armati Rivoluzionari e affiliato alla Banda della Magliana

non ci sia neppure una carta all’Aisi ex Sisde? Non ci credeva neppure lo

stesso capo dell’Aisi, generale Arturo Esposito, quando i suoi uomini

gliel’hanno riferito. “E ora cosa diremo all’opinione pubblica? E chi ci

crederà?”, pare abbia commentato il capo del Servizio segreto interno.

Carminati. “Non è che Carminati era uno di loro?”,

sussurrano ora alcuni appassionati di dietrologie. A proposito: e la Banda della

Magliana? Fu coinvolta dall’omicidio Pecorelli al sequestro Moro, dai

depistaggi nella strage di Bologna ai rapporti con Gladio, dall’omicidio del

banchiere Calvi passando per il rapimento di Emanuela Orlandi e Mirella Gregori

per arrivare all’attentato a Giovanni Paolo II. Che rapporti ebbero gli uomini

di Enrico De Pedis con l’intelligence nostrana?

nel 2007 il governo Prodi eredita una intelligence allo sfascio, travolta da

inchieste giudiziarie, quasi del tutto screditata di fronte a un’opinione

pubblica stanca dei continui scandali. E indebolita dalle raccomandazioni a tal

punto che – si narra – un ex capo del Sisde non riuscì neppure a liberarsi

della inutile presenza di un raccomandato dal nome blasonato, perché questi,

con un paio di telefonate, riuscì a farsi riconfermare.

così la rivoluzione: la riforma della legge 124 che ha voluto voltare pagina e

dire basta agli anni bui dei servizi segreti.

servizi segreti si rinnovano. Chiudono e smantellano in

fretta e furia la famigerata sezione Dos, Divisione Operazioni Speciali, sede

segreta via Veneto, 150 uomini alle dirette dipendenze del capo dell’ex Sismi.

Ha operato per decenni fuori dal controllo parlamentare, nessuno sa se abbia

agito per l’interesse della sicurezza dello Stato, o se per l’interesse dai

vari capi del Sismi e dei loro referenti.

Servizi segreti si trasformano. Inventano addirittura un

logo, una colomba stilizzata ideata dallo studio Fuksas e definita dal presidente

del Consiglio idonea a rappresentare “la rapidità con cui le informazioni

convergono da più organismi a quello centrale”. Lascia perplessi una

colomba della pace a rappresentare non un’associazione umanitaria, ma i Servizi

segreti italiani. L’intelligence si affaccia anche sul web.

Gli 007 diventano internauti e si presentano sulla rete con il sito

istituzionale “Sistema di informazione per la sicurezza della

Repubblica”. Una curiosità, nella sezione “documentazione declassificata”, uno spot

pubblicitario con Giovanni Minoli annuncia la desegretazione delle

carte sulle stragi ai sensi della direttiva Renzi. “Dentro questo

fascicolo – recita Minoli – ci sono i documenti e le informazioni sulla strage

di Piazza Fontana…”. La gente si aspetterebbe finalmente di conoscere i

nomi di chi ha messo la bomba. Nient’affatto, ovviamente. Là, dentro quel fascicolo,

ci sono solo carte inutili. I responsabili degli eccidi restano segreti.

L’operazione, del resto, si chiama trasparenza, non certo verità. Si aprono gli

archivi che non contengono nulla, più trasparenza di così.

servizi si mostrano e arruolano on line. Due anni fa, per la prima

volta, il Dis (Dipartimento Informazioni e Sicurezza) ha inaugurato uno stand

aperto ai visitatori al Forum della Pubblica Amministrazione. I cittadini

parlano agli 007, compilano moduli. Ora è stato avviato un sistema online di

arruolamento di nuovi agenti (c’è una penuria di analisti), per l’invio delle

candidature deve essere utilizzata la procedura informatica disponibile nella

pagina “Lavora

con noi“. Vengono aperte scuole superiori di intelligence e stipulate

convenzioni con varie università. Per chi voglia contattare i servizi – un

tempo cosa impossibile – è possibile addiritture scrivere al responsabile della

comunicazione istituzionale, Paolo Scotto di Castelbianco, all’indirizzo di

posta elettronica info@sicurezzanazionale.gov.it.

servizi segreti snobbano la mafia. Infastiditi dalle accuse di

collusioni varie dopo il processo Trattativa e il caso Contrada, l’intelligence

ha deciso di interrompere l’attività antimafia, delegandola alle forze

dell’ordine sotto la regia della magistratura. Unica eccezione, i servizi

continuano a occuparsi di mafia solo se il loro intervento è richiesto dalle

procure. Con ingaggi limitati, mirati e controllati.

Farfalla. Sono finalmente cambiati i servizi segreti? Sono

diventati trasparenti? Sono riusciti a riconquistarsi la fiducia dei cittadini

e prima ancora delle istituzioni? Va riconosciuto che tanto è stato fatto. Ma

al di là delle operazioni di facciata, tanto bisogna ancora fare. Lo dice il

comitato parlamentare che controlla la loro attività. Parla chiaro, a tal

proposito, la recente relazione del Copasir

sul “Protocollo Farfalla“, ovvero sulle operazioni che avevano

visto agenti penitenziari e agenti segreti “pagare” i boss mafiosi

reclusi al 41 bis in cambio di informazioni. I fatti nascono nel 2003-04, e

proseguono dopo la riforma del 2007. Ci si sarebbe aspettati, in linea con la

legge 124, completa trasparenza, lealtà, e collaborazione con le istituzioni. E

invece, è lo stesso Copasir, il 30 marzo di quest’anno, a nutrire qualche

dubbio sull’atteggimento di collaborazione degli 007. E a chiedere un

“tagliando” della 124 per rendere ancor più trasparente

l’intelligence. “Occorre rafforzare il potere di controllo del Comitato

sui servizi con l’accesso diretto ai loro archivi”, spiega il

vicepresidente Esposito. Che, poi, solleva un interrogativo: “Ci fidiamo

delle carte che ci danno, ma siamo certi che sono tutte quelle che

hanno?”. “Potrebbe succedere – aggiunge il segretario Copasir, Felice

Casson, senatore Pd – che gli atti spariscano. O vengano consegnati solo in

parte, cosicché nessuno è in grado di dire se siano stati consegnati tutti.

Oppure no”.

RIVALI”

(di

Flavia Cappadocia e Edoardo Bianchi) – La storia

dei servizi segreti italiani evoca nell’immaginario collettivo episodi torbidi

del passato del nostro paese: dalle stragi degli anni ’70 alle bombe del ’92,

’93, passando per la scoperta dell’esistenza di Gladio, un’organizzazione

paramilitare clandestina in funzione anticomunista. Ma come funzionano i

servizi segreti oggi? Qual è il loro ruolo e la loro immagine attuale? Lo

abbiamo chiesto al professor Aldo Giannuli, docente universitario

all’Università degli studi di Milano e in passato consulente per la Commissione

parlamentare d’inchiesta sulle stragi e per la Commissione Mitrokhin (che ha

fatto luce sulle attività illegali degli 007 sovietici in Italia).

storico Giannuli: “Parlare di trasparenza degli 007 è un ossimoro”

Trasparenza. La nuova sfida, spiega Giannuli, è senza dubbio quella

della trasparenza: basti pensare all’esistenza di un sito web ricco di

informazioni e costantemente aggiornato, utilizzato come strumento per

candidature di lavoro, oppure alla Scuola di formazione impegnata in una serie

di accordi con le università italiane. A partire dalla Seconda Guerra Mondiale,

che Giannuli definisce la ”stagione della grande fioritura dei servizi”, si

afferma l’importanza dello spionaggio soprattutto in ambito militare: l’intelligence

è un protagonista ‘nascosto’ con un ruolo positivo e condiviso. Successivamente

la violenza degli anni di piombo e della stagione delle stragi, la maggior

parte delle quali resta tutt’oggi senza un colpevole, lasciano più di un dubbio

su una complicità mai giuridicamente provata. Solo gli attentati delle Torri

Gemelle nell’11 settembre 2001 hanno riconsegneranno ai servizi italiani una

parziale e forse tutto sommato momentanea legittimazione grazie a un nuovo

nemico da affrontare e da cui difendersi: il terrorismo islamico.

degli archivi. La riforma del 2007, che ha coinvolto il

Dis (Dipartimento delle informazioni per la sicurezza) l’Aise (Agenzia

informazioni sicurezza esterna) e l’Aisi (Agenzia informativa sicurezza

interna) ha rinnovato il precedente assetto organizzativo, ampliando la mission

delle agenzie e aggiungendo la protezione degli interessi economici,

scientifici, industriali, a quelli politici e militari. La riforma, che secondo

Giannuli è ”fuori da qualsiasi legalità costituzionale”, stabilisce il

principio per il quale i servizi possono commettere reati purché autorizzati

dal presidente del Consiglio. Una recente direttiva del Governo Renzi ha

inoltre declassificato (desecreatandola) la documentazione relativa alle stragi

più importanti della storia italiana (per citarne alcune Piazza Fontana a

Milano del 1969, Gioia Tauro del 1970 e Peteano del 1972) con l’obiettivo

di rendere conoscibili i documenti custoditi dalla pubblica amministrazione.”Un’operazione

elettorale che di fatto non ha mutato nulla se non desecretare documenti già

consultabili in altri archivi, come la Casa della Memoria di Brescia“,

spiega il professor Giannuli.

mutati. Dopo il crollo del muro di Berlino, venuto meno il

bipolarismo della Guerra Fredda e con esso le macro coordinate entro cui i

nostri servizi operavano sul territorio, gli equilibri mondiali sono mutati. Lo

scenario odierno, secondo Giannuli, somiglia a quello della Prima Guerra Mondiale:

”Abbiamo una potenza sfidante, la Cina, e una potenza egemone, gli Usa.

Attorno a loro si muovono una serie di soggetti più o meno alleati, che

disegnano una situazione enormemente complessa in cui il nemico non è solo

quello dichiarato, ma anche quello dissimulato”. Del resto la crisi

economico-finanziaria ha dimostrato come paesi teoricamente alleati possano

trasformarsi in potenziali concorrenti, e così i loro rispettivi servizi

segreti.

”Da sempre la Cia e l’Fbi, il Kbg e il Gru, il servizio militare e civile in

Italia, sono rivali. Da sempre si fanno la guerra. Se questo accade in uno

stesso paese succede anche in paesi diversi, formalmente alleati”, conclude

Giannuli. Nello scenario contemporaneo la partita si gioca negli spazi

immateriali di internet (la minaccia cibernetica è sempre più seria e in

crescita) o negli oceani degli oleodotti e gasdotti, snodi fondamentali delle

relazioni politiche ed economiche internazionali.

(di

Alberto Flores D’arcais) – Il cyberspazio è un

“settore militare operativo”. Nell’ultimo rapporto, pubblicato il 23

aprile scorso, il Pentagono ha ridisegnato le linee strategiche della guerra

“contemporanea” che gli Stati Uniti – nel loro ruolo di superpotenza

planetaria – si trovano oggi ad affrontare contro i nemici di sempre (Russia e

Cina in primo luogo) e con quelli più recenti (Iran e Stati islamici): un misto

di armi sofisticate (droni e robot di ultima generazione), forze speciali e

cyber-intelligence. Le battaglie “combattute a colpi di computer”

rappresentano il cuore delle guerre (non dichiarate) di oggi ed è per questo

che in prima linea sono soprattutto gli uomini della National Security Agency (NSA), l’agenzia

di spionaggio più ‘segreta’ degli Usa. Le sue attività (rivelate al mondo da

Edward Snowden) sono state solo parzialmente ridimensionate – a inizio giugno

il Congresso ha modificato il vecchio Patriot Act (varato dopo l’11 settembre 2001) sostituendolo

con il nuovo Freedom

Act– per evitare troppe intrusioni nella vita privata dei cittadini Usa

(e non solo) ma ha confermato quasi tutti i poteri, spesso senza controllo, di

quella che è la vera regina dell’Intelligence americana.

Vantaggio tecnologico. Sulla carta gli Stati Uniti hanno da anni un

grande vantaggio tecnologico (basti pensare alla continua evoluzione delle

imprese nella Silicon Valley) per spiare e sabotare online, come hanno dimostrato

fin dalla ‘missione Stuxnet’ (l’attacco contro le centrifughe iraniane del

2008), ma con i velocissimi progressi dell’alta tecnologia la cyber-guerra ha

sempre di meno a che vedere con la tradizionale guerra di terra, mare e cielo.

I recenti attacchi di hackers cinesi (secondo gli americani, ma Pechino nega)

che hanno violato 4 milioni di dati personali di impiegati federali, sommati a

quelli russi contro grandi società Usa e multinazionali fino alla ‘beffa di

Natale’ dei nord-coreani contro Hollywood, la Sony e i suoi film, ha convinto

anche i più scettici che era ora di riformare seriamente anche le diverse

agenzie dell’Intelligence (Nsa, Fbi, Cia, Dia e via dicendo): cambiando (e

ringiovanendo) il personale, ma soprattutto cambiando approccio e mentalità. Il

Pentagono ha già da tempo affidato alla National Security Agency il compito di

sviluppare e impiegare “capacità informatiche offensive” (in altre

parole atti di spionaggio e sabotaggio industriale), negli ultimi anni i nuovi

007 targati Usa vengono sempre più frequentemente selezionati tra i giovani che

escono dai migliori corsi di informatica delle università e dei college. Adesso

tutto questo è stato codificato in strategia ufficiale: il cyberspazio come

“settore militare operativo”.

Nuovo deterrente. È facile capire perché quando Edward Snowden ha

rivelato all’intero pianeta (nemici degli Usa compresi) le operazioni di

spionaggio della Nsa, la Casa Bianca, il Pentagono e il mondo dell’intelligence

si siano schierati in modo compatto (al di là delle dichiarazioni di facciata)

contro la talpa della Cyber-Cia, oggi rifugiata a Mosca (e secondo qualcuno al

servizio della Russia di Putin). Fino ad allora l’amministrazione Obama si era

limitata (nonostante nel 2011 gli attacchi informatici fossero già stati

equiparati ad ‘atti di guerra’) a blande sanzioni economiche, a perseguire

penalmente funzionari statali stranieri e alla minaccia di ritorsioni militari.

Troppo poco e in ogni caso come deterrente non ha funzionato.

Operazioni sporche. Visto che i militari sono stati protagonisti

finora piuttosto marginali nel cyber-spazio (il 90 per cento delle

infrastrutture sono in mano ai privati) la nuova strategia del Pentagono è

quella di rilanciare una piena sinergia con le grandi company della Silicon

Valley (un rapporto che le rivelazioni di Snowden hanno scalfito ma non

cancellato) alla luce del sole. Per le ‘operazioni sporché (che nel mondo

dell’intelligence, reale o virtuale che sia, non possono mancare) si farà

ricorso a squadre speciali, agenti super-segreti di cui pochissimi saranno a

conoscenza. E si potrà anche chiedere aiuto (ma questo ufficialmente nessuno lo

ammetterà mai) ai nuovi soldati della guerra informatica contro il terrorismo.

Chi sono? Si fanno chiamare ‘hacker patriottici’, operano singolarmente o per

gruppi e sostengono di fare quello che il governo non fa: attaccare i siti

islamici che reclutano giovani occidentali per la jihad. Sono in definitiva dei

cyber-vigilantes come l’ormai famoso Jester, un lupo solitario che ha già un

sgrosso seguito su Twitter. E tra loro la Nsa potrebbe anche scoprire e

reclutare qualche nuovo agente segreto.

(dal

nostro corrispondente Enrico Franceschini) –

“Cercansi giovani hackers interessati a girare il mondo, conoscere persone

interessanti e spiarle, rivolgersi al servizio segreto di Sua Maestà

britannica”. L’annuncio non era proprio così, ma la sostanza del messaggio

era questa. Apparso qualche mese fa sul sito dell’Mi5(controspionaggio e antiterrorismo),

dell’Mi6 (spionaggio) e del Gchq(spionaggio

elettronico, l’equivalente della National Security Agency americana), ha

segnalato la svolta in corso nell’intelligence del Regno Unito: la necessità di

trovare, come spie del domani, tanti James Bond 2.0. Non più agenti 007 che

guidano Aston Martin, bevono cocktail Martini (“agitato, non

mescolato”, come ci ha insegnato il cinema) e seducono le bellezze locali,

senza mai allontanarsi troppo dalla pistola sotto lo smoking, bensì specialisti

della cyberwar, la guerra cibernetica, combattuta a colpi di software,

intercettazioni e trucchi digitali su internet.

e la realtà. Già il fatto che i nuovi agenti vengano

reclutati con un’inserzione sul sito dei servizi segreti è una rivoluzione. Un

tempo, in Inghilterra, allo spionaggio non ci si candidava: era lo spionaggio

che veniva a cercarti. Il mito sostiene che i più brillanti e avventurosi

studenti di Oxford e Cambridge venivano invitati a bere uno sherry nello studio

di un professore, il quale – evidentemente a libro paga, perlomeno part time,

dell’intelligence – dopo avere discusso per un po’ del più o del meno guardava

l’allievo dritto negli occhi e diceva: “Ti andrebbe di servire la

patria?”, proponendo poi un secondo colloquio in qualche luogo sicuro a

Londra. I tempi sono cambiati. Per trovare gli uomini e le donne giusti, lo

spionaggio di Sua Maestà deve stendere una rete ben più ampia di quella offerta

dalla sue università di élite. Dunque usa il web, anche perché è sul web che si

svolge gran parte dello spionaggio odierno e dunque c’è da aspettarsi che i

candidati ideali per diventare una spia siano persone che passano sul web gran

parte del proprio tempo.

Il ruolo degli hackers. La cyberspia è dunque la figura emergente

dell’intelligence anche in Gran Bretagna. A tal punto che i migliori esperti

del Gchq e dell’Mi5 coordinano sempre di più il proprio lavoro con i colleghi

americani della National Security Agency e dell’Fbi nella lotta al terrorismo,

formando di fatto una commissione mista, con una base in Inghilterra e una

negli Stati Uniti. E al punto di mettere inserzioni sul proprio sito per

reclutare gli 007 del futuro tra gli hackers, che in teoria sarebbero il

nemico: ma se vuoi rispondere a chi ti lancia contro un’offensiva cibernetica

non c’è niente di meglio di qualcuno che sappia condurre questo tipo di

attacchi illeciti. La preoccupazione di Londra per la cyberguerra è massima,

tanto da avere spinto il capo dell’Mi5, che normalmente non ama fare

dichiarazioni pubbliche, a lanciare l’allarme in una conferenza stampa:

“Le dimensioni della minaccia sono incredibili”, ha detto Jonathan

Evans. “Siamo in conflitto con un processo industriale su larga scala che

comprende migliaia di persone operanti per conto di uno spionaggio diretto da

stati e un altro tipo di spionaggio portato avanti dal crimine

organizzato”. Evans non ha indicato quali siano gli stati in questione, ma

fonti dei servizi segreti britannici citano Cina e Russia come i principali

avversari.

La casa sul Tamigi. Paradossalmente, in questo nuovo tipo di

guerra, la sede dell’Mi5 è un moderno palazzone affacciato al fiume che a

Londra tutti conoscono: Thames House, la “casa sul Tamigi”, si

chiama. E pensare che in anni non lontani i giornali inglesi non potevano

nemmeno identificare per nome i capi dei servizi segreti, chiamandoli soltanto

con una sigla, “M”, proprio come in un film di James Bond. Ma quello

che oggi lo spionaggio nasconde non si trova nel mondo reale, fatto di mattoni,

uomini in carne e ossa e al limite Aston Martin, bensì in quello virtuale,

intangibile, decifrabile soltanto dai maghi del web, le spie del ventunesimo

secolo che il servizio segreto britannico cerca di arruolare con un’inserzione

sul proprio sito.

(di

Lorenzo Sorbini) – Iracheno-israeliana, 51

anni, Rita Katz ha fondato e dirige il Site Insitute, società privata

statunitense nata nel 2002 che si occupa del monitoraggio online del terrorismo

di matrice jihadista e che collabora principalmente con Casa Bianca, Cia, Fbi e

altri servizi d’intelligence. Nel 2007 Site scopre il video di Bin Laden e lo consegna

ai servizi segreti americani, poi allarga le sue ricerche con l’espansione

dell’Is sui social. Lo slogan ‘stiamo arrivando a Roma’ lanciato su Twitter,

così come il video della decapitazione del giornalista Steve Sotlov e molti

altri, sono stati scoperti proprio da Site, che è ad oggi la fonte più

autorevole in questo campo.

Quali sono gli strumenti che Site utilizza per monitorare e combattere i

contenuti dei jihadisti sulla Rete?

“Lo strumento principale di Site è la nostra esperienza e conoscenza del

network online dei jihadisti. Le nostre armi non sono frutto del caso, ma di

oltre dieci anni dedicati alla ricerca e al monitoraggio dell’attività

jihadista su internet. Seguiamo di pari passo l’evoluzione di gruppi come Is e

Al Qaeda. Tracciamo ogni loro movimento, documentiamo la loro espansione e

studiamo le loro tecniche di propaganda online”.

tipo di collaborazione c’è con i social media?

quando lo Stato Islamico e Al Qaeda sono approdati sui social media, la loro

propaganda è diventata accessibile a tutti. Avere questi contenuti a portata di

click è più grave di quanto si possa immaginare. I recenti attacchi di ‘lupi

solitari’ hanno dimostrato che i social media – principalmente Twitter –

svolgono un ruolo fondamentale nell’incitamento, nel coordinamento e

nell’esecuzione delle operazioni”.

sufficienti queste misure?

E’ molto deludente che Twitter – la piattaforma di comunicazione più utilizzata

dai Jahdisti – abbia fatto poco e niente per bloccare l’enorme rete instaurata

dall’Is. Basti pensare alla diffusione in rete di video messaggi di

decapitazioni o alla pianificazione per gli attacchi che viaggiano liberamente

in rete. La contromossa principale di Twitter in questa lotta al terrorismo

consiste solamente nella sospensione degli account, che vengono però ricreati

subito dopo. Alcuni dei combattenti Is sono addirittura arrivati al centesimo

account”.

Come e con chi collabora Site?

collabora con agenzie governative, servizi di intelligence, funzionari

dell’antiterrorismo in tutto il mondo e con i media. Il nostro compito è

fungere da tramite tra la rete e le autorità giudiziarie”.

ruolo hanno avuto i social network come mezzo di propaganda e reclutamento?

a tre anni fa, i terroristi avevano chat su forum privati. Oggi, gran parte di

quest’attività si è spostata sui social media. Is non è stato il primo gruppo

ad essere online. Prima di loro, gruppi come Shabaab Mujahideen avevano usato

Twitter, ma in scala ridotta. Quello dell’Is è un uso di Twitter complesso. Il

Califfato ha una rete capillare, alimentata da diversi gruppi di media

ufficiali, oltre a una sessantina di gruppi media pro-Is, che diffonde

informazioni non-stop fornendo giornalmente due dozzine di comunicati ufficiali

da tutte le province controllate dall’Is. Gruppi come Al Qaeda non sono stati

in grado di esercitare lo stesso effetto sui social media”.

Crede che i gruppi terroristici finiranno per abbandonare l’uso dei social

network, adottando dei nuovi tipi di comunicazione meno tracciabile?

“I gruppi terroristici stanno già utilizzando tipi di comunicazione meno

tracciabili, ma non per questo hanno abbandonato i social media. Entrambi i

sistemi si alimentano a vicenda. I combattenti Is, oltre a utilizzare i social

network, utilizzano anche messaggistica diretta come WhatsApp o Kik. Ma se gli

account Is sono rintracciabili, com’è possibile che ogni giorno che passa il

loro numero è in aumento? Com’è possibile che molti degli attacchi operati dai

‘lupi solitari’ non siano stati impediti? Com’è possibile che il governo Usa

non sia riuscito a fermare i killer nell’attacco in Texas, nonostante

Elton Simpson – uno dei due killer – fosse da anni noto al Fbi? Ciò che è stato

fatto finora sui social media per fermare la minaccia del terrorismo è molto

poco. L’operato di Twitter per fermare questo fenomeno può considerarsi minimo

se non pari a zero. Ci troviamo di fronte a una nuova guerra che i funzionari

di lotta al terrorismo, non sono stati preparati né addestrati a

combattere”.